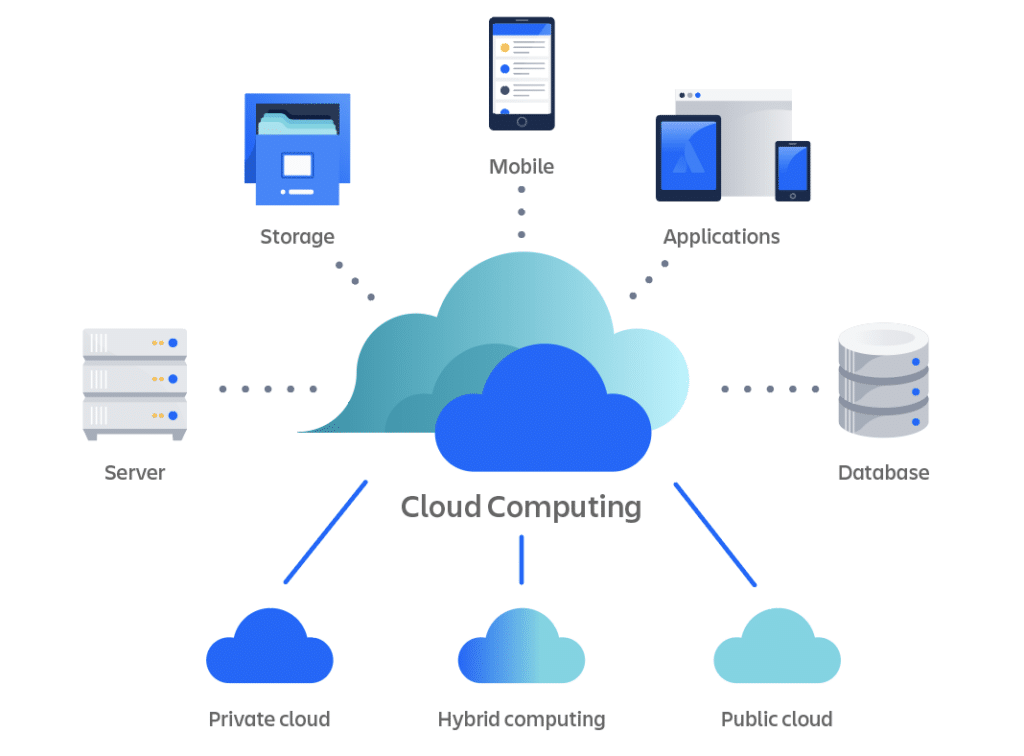

Menace sur le Cloud. Les cyber attaques restent à un haut niveau de risque. C’est le risque principal pour toutes vos applications personnelles et professionnelles. Vous utilisez tous le cloud h24 donc la menace est permanente sur vos données. Des exemples ? Facebook,netflix, spotify, gmail ; tous cela c’est du Cloud.

Etat des menaces

En 2025, le cloud computing est confronté à des risques et menaces variés, ciblant à la fois les fournisseurs et les clients de services cloud. Les attaquants, motivés par des gains financiers, l’espionnage ou la déstabilisation, intègrent de plus en plus le cloud dans leurs opérations.

Beaucoup d’offres Cloud ne disposent pas du niveau de sécurité suffisant et les utilisateurs ne sont pas assez prudents considérant le Cloud comme sécurisé par design.

Voici les principaux risques et menaces:

Dans le domaine des attaques et des motifs, on retrouve les mêmes que pour le domaine de la cyber menace. La différence est que le Cloud est un empilement de trois couches, infra, réseau, service.

- Menaces ciblant les fournisseurs et opérateurs d’infrastructures cloud :

- Attaques à des fins lucratives:

- Rançongiciels: Les opérateurs de rançongiciels constituent une menace majeure pour les fournisseurs de services cloud, compromettant la confidentialité et l’intégrité de leurs données.

- Vol de données d’authentification et compromission de la chaîne d’approvisionnement: Les attaquants ciblent les fournisseurs de services cloud pour accéder aux secrets d’authentification, permettant la latéralisation vers les systèmes d’information en aval et augmentant les risques d’attaques sur la chaîne d’approvisionnement.

- Attaques à des fins d’espionnage:

- Des opérateurs de MOA sophistiqués ciblent les fournisseurs de services cloud à des fins d’espionnage.

- Exploitation de vulnérabilités: L’exploitation de vulnérabilités, y compris les vulnérabilités jour-0 (zero day), est un levier couramment utilisé pour compromettre les services cloud.

- Attaques à des fins de déstabilisation par déni de service: De nombreux opérateurs cloud sont confrontés à des attaques par déni de service (DoS/DDoS) de plus en plus importantes.

- Attaques à des fins lucratives:

- Menaces ciblant les clients de services cloud:

- Attaques à des fins lucratives:

- Attaques menées au moyen de secrets d’authentification volés: Le vol de données sur le cloud expose les entreprises à des risques majeurs, qu’il s’agisse de données sensibles ou de secrets d’authentification.

- Latéralisation des environnements on-premise vers le cloud: L’émergence d’infrastructures hybrides augmente le nombre de vecteurs d’entrées et de latéralisation potentiels.

- Extorsion aux données volées: Les attaques à des fins d’extorsion sur le cloud n’impliquent pas nécessairement le chiffrement de données.

- Détournement de ressources et nouvelles tendances: Les applications de virtualisation sont régulièrement ciblées dans l’objectif d’y déposer des cryptomineurs.

- Attaques à des fins d’espionnage: Les technologies cloud sont également ciblées par des attaquants à la recherche de renseignements d’intérêt.

- Attaques à des fins de déstabilisation: Des interfaces cloud clientes peuvent également être ciblées à des fins de déstabilisation.

- Menaces internes: Les menaces internes, opérées par des employés mécontents ou motivés par des objectifs lucratifs, sont également susceptibles de cibler les infrastructures cloud de leurs organisations.

- Attaques à des fins lucratives:

- Menaces ciblant les applications de virtualisation et composants de gestion matérielle:

- Les technologies de virtualisation sont des cibles de choix en raison de la cohabitation des activités, des données et des clients.

- Attaques à des fins lucratives: Les technologies de virtualisation et d’hypervision sont ciblées par des opérateurs de rançongiciels.

- Attaques à des fins d’espionnage: D’autres campagnes d’attaques témoignent du ciblage de ces technologies à des fins d’espionnage.

Il est important de noter qu’une des tendances identifiées par l’ANSSI est l’utilisation des services cloud comme infrastructures d’attaques, ce qui complexifie la détection des activités malveillantes. De plus, l’application de lois extraterritoriales peut poser des problèmes de protection des données, en particulier si le prestataire de services cloud est non européen.

Risques de loi extraterritoriales

Le recours à un service de cloud opéré par un prestataire non européen présente des risques spécifiques liés à l’application de lois à portée extraterritoriales. Ces lois peuvent obliger les hébergeurs à transmettre les données de leurs clients aux autorités sans recours ni information de ces derniers, ce qui pose un risque pour la confidentialité des données hébergées dans le cloud. Le chiffrement des données n’offre pas toujours une protection adéquate, surtout si les clés de chiffrement sont également stockées dans le cloud.

Certains hébergeurs sont soumis à des législations spécifiques telles que le Cloud Act et le FISA américains, ou la loi sur le renseignement chinoise, permettant aux autorités d’accéder aux données conservées dans le cloud, y compris en dehors de leurs territoires. Même si Azure ou Amazon opèrent en France se sont des entreprises étrangère qui obéissent à leur gouvernement.

L’utilisation de services cloud étrangers peut également entraîner des difficultés en matière de sécurité des données hébergées. Des différences de normes de sécurité, de transparence, ou l’absence de contrôle direct sur les infrastructures peuvent complexifier la gestion de la sécurité des infrastructures et des données. De plus, il peut y avoir des risques concernant la disponibilité des données et applications, car la prestation cloud peut être soumise à des restrictions à l’exportation ou à des sanctions.

Afin de répondre à cette menace, la version 3.2 du référentiel d’exigences pour les prestataires de services d’informatique en nuage SecNumCloud intègre des exigences assurant une protection face à l’application de ces lois extraterritoriales. Il est indispensable d’évaluer ces risques au cas par cas.

L’évaluation est vite faite. hors secnumcloud, vous êtes presque toujours soumis à la loi US chez les principaux acteurs du marché. Ou exposés à des risques sécuritaires chez des Cloud providers amateurs.

Exemples de menaces pesant sur les utilisateurs

Les menaces ciblant les clients des services cloud peuvent entraîner des compromissions de données sensibles, de l’extorsion via rançongiciel et des perturbations de service. Les outils spécialisés en gestion des accès et des identités ainsi que les applications de messagerie et de travail collaboratif sont particulièrement visés.

Ces menaces peuvent être regroupées selon les motivations des attaquants:

- Attaques menées au moyen de secrets d’authentification volés: Le vol de données sur le cloud expose les entreprises à des risques majeurs, qu’il s’agisse de données sensibles ou de secrets d’authentification. D’après la société THALES, 47% des données professionnelles hébergées sur le cloud peuvent être considérées comme sensibles, tandis que 44% des organisations ont déjà subi une fuite de donnée cloud.

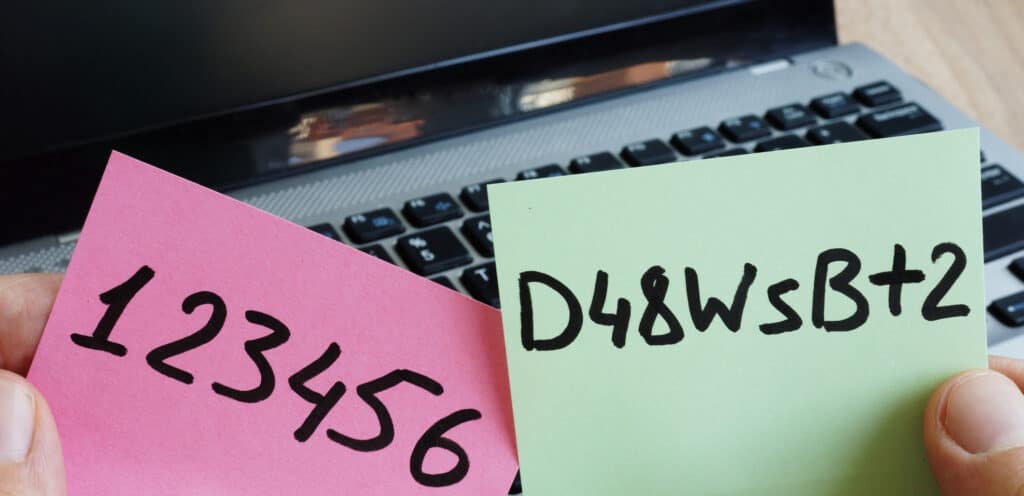

- Une base de données mal sécurisée peut permettre à des attaquants d’accéder à des informations confidentielles (comme des informations financières ou personnelles) en exploitant des failles de sécurité, telles que des mots de passe faibles ou des permissions mal configurées.

- Un espace de stockage de type bucket S3 mal configuré peut entraîner une fuite de données sensibles si les règles de partage sont trop permissives, rendant les fichiers accessibles à toute personne disposant d’un lien direct.

- Les secrets d’authentification comme les clés API non protégées peuvent également être récupérés et utilisés pour accéder aux services cloud, notamment des bases de données ou des applications critiques.

- Attaques à des fins d’espionnage: Les technologies cloud sont également ciblées par des attaquants à la recherche de renseignements d’intérêt.

- Au cours d’investigations sur des cas de compromission de comptes de messagerie OFFICE 365, l’ANSSI a pu observer à plusieurs reprises que les attaquants, pour maintenir le plus longtemps possible leurs accès frauduleux, avaient ajouté des adresses courriels de secours, généré de jetons de secours à usage unique, enregistré des identifiants ou des équipements de confiance additionnels, voire activé des règles de transfert automatique de courriels.

- Plus récemment, en octobre 2023, l’agence spatiale japonaise, la JAPAN AEROSPACE EXPLORATION AGENCY (JAXA), aurait été touchée par une campagne d’attaques ayant mené à la compromission de ses services cloud O365.

- Les équipes de GOOGLE CLOUD auraient observé des opérateurs de MOA réputés liées à la Chine s’introduire dans des environnements cloud en utilisant des techniques pour se dissimuler dans le trafic réseau légitime et ainsi complexifier la détection.

- L’ANSSI constate également un intérêt grandissant des opérateurs de MOA réputés liés aux intérêts chinois pour les environnements cloud, notamment par l’usage d’outils disponibles en sources ouvertes adaptés à des opérations de reconnaissance et de compromission des environnements cloud.

- Attaques à des fins de déstabilisation: Des interfaces cloud clientes peuvent également être ciblées à des fins de déstabilisation.

- En juillet 2022, le MOA Mango Sandstorm, réputé lié au ministère du Renseignement de la république islamique d’Iran, aurait été utilisé pour chiffrer et détruire les environnements on-premise et cloud de plusieurs entités israéliennes.

- Le MOA Volt Typhoon, réputé lié à la Chine et utilisé pour compromettre des infrastructures critiques potentiellement à des fins de prépositionnement, voire de déstabilisation, aurait également été employé pour cibler des environnements cloud.

- Menaces internes: Les menaces internes, opérées par des employés mécontents ou motivés par des objectifs lucratifs, sont également susceptibles de cibler les infrastructures cloud de leurs organisations.

- En 2023, un employé de la banque américaine FIRST REPUBLIC a ainsi été condamné à 24 mois de prison pour avoir porté atteinte à l’environnement cloud de son entreprise ainsi que pour avoir volé du code source de valeur.

Continuité d’activité

Pour assurer la continuité d’activité dans un environnement cloud, il est fortement recommandé de planifier et d’implémenter un plan de continuité d’activité (PCA) et un plan de reprise d’activité (PRA).

Voici les recommandations à suivre pour les clients de fournisseurs de services cloud (CSP) :

- Planifier et implémenter un PCA et un PRA Il est essentiel de mettre en œuvre les moyens techniques et humains permettant, suite à un incident de sécurité, de maintenir les activités ou services dans un mode dégradé et de faciliter le retour à un fonctionnement nominal. Ces plans doivent être révisés et testés régulièrement pour assurer leur pertinence et leur applicabilité en situation de crise.

- Élaborer un plan de communication de crise Un plan de communication doit être prévu et testé pour permettre une communication efficace en cas de crise. Ce plan doit identifier les parties prenantes à alerter (autorités, partenaires, clients, prestataires, etc.), les informations attendues, les moyens de communication et les éléments devant être disponibles hors ligne.

- Appliquer les bonnes pratiques de prévention contre les attaques par déni de service Les attaques par déni de services doivent être prises en compte lors du déploiement d’infrastructure de services et infrastructure dans le cloud. Il est recommandé de faire appel à des prestataires capables de gérer les attaques DDoS avant un incident et de prévoir l’intermédiation de services de distribution de contenu (CDN) pour les téléservices importants. Une vigilance particulière doit être portée sur le plafonnement des coûts.

- Utiliser les options de sauvegardes sécurisées Une politique de sauvegarde des données hébergées dans le cloud devrait être définie et maintenue à jour. Pour les actifs les plus critiques, une sauvegarde hors ligne devrait être prévue afin de garantir une restauration en cas de crise. En fonction du niveau de sensibilité des données, les sauvegardes devraient être chiffrées afin d’en garantir la confidentialité.

En complément, les fournisseurs de services cloud (CSP) devraient :

- Sauvegarder leur infrastructure et proposer une offre de sauvegarde sécurisée Le prestataire devrait mettre en œuvre une procédure de sauvegarde hors-ligne de la configuration de l’infrastructure technique et mettre à disposition de ses clients un service de sauvegardes sécurisée de leurs données.

- Cela peut paraitre étonnant mais ce n’est pas toujours le cas. L’exemple le plus connu est l’incendie de OVH de Strasbourg dont les sauvegardes étaient stockées au même endroit. elles ont brulé avec les serveurs.

- Planifier et implémenter un PCA et un PRA Afin de maintenir ou de restaurer l’exploitation du service et d’assurer la disponibilité des informations, le prestataire devrait mettre en œuvre un plan de continuité et de reprise d’activité (PCA/PRA) ainsi qu’un bilan d’impact sur l’activité.

- C’est souvent une option du contrat SAAS qui n’est pas prise en raison du cout. Le moment venu on en comprend la rentabilité. Ce service permet aussi d’assurer la haute disponibilité du service en cas de panne mineure.

- Fournir des services et options de protection contre les attaques par déni de service Les prestataires de service cloud devraient prévoir des mesures de sécurité contre les attaques par déni de service dans l’élaboration de leur offre de service et communiquer clairement les options disponibles et les niveaux de couvertures associés à leurs clients.

Comment vous protéger

Pour les services grand public

Au quotidien vous êtes exposés au Cloud, spotify, netflix, icloud. Utilisez des mots de passe long et complexes, la double authentification, même si c’est pénible. Faites des copies de vos données sur plusieurs supports. Je pense en particulier à vos photo souvenirs.

Investissez dans un cloud privé à domicile. Les serveurs NAS sont accessibles pour les petits volumes et vous assure une copie privée de toutes vos données. C’est la solution qui vous assure une plus grande confidentialité des données mais il faut l’administrer un minimum.

Pour les services professionnels

Vouloir être son propre hébergeur est une erreur de base. Il faut trouve un Cloud provider de confiance. secnumcloud si possible. souscrire à l’option PRA PCA et avoir un site de sauvegarde à froid à l’extérieure du réseau.

Sources

Ajouter commentaire