Cybermenace, la France attaquée entre en résistance. Chaque jour les attaques cyber sont remontées à l’ANSSI. Agence Nationale de la Sécurité des Systèmes d’Information.

Le panorama de la menace cyber en France a été mis à jour par l’ANSSI. l’Actualité lui donne malheureusement raison avec les sabotages de la SNCF de Juillet 2024.

Cybermenace, la France attaquée

En 2023, l’ANSSI constate un regain du nombre d’attaques destinées à promouvoir un discours politique, à entraver l’accès à des contenus en ligne ou à porter atteinte à l’image d’une organisation.

En France, ces actions de déstabilisation se sont principalement matérialisées sous la forme d’attaques par déni de service distribué (DDoS) conduites par des groupes d’hacktivistes pro-russes très réactifs à l’actualité, mais dont les impacts restent limités.

L’ANSSI a également eu connaissance de la compromission d’une partie du SI d’un média français qui a abouti à la divulgation d’informations exfiltrées en représailles à de précédentes publications. Dans le cadre de tensions

internationales, des attaquants pourraient également être incités à s’introduire et à se maintenir sur des réseaux d’importance critique, notamment des secteurs de l’énergie, des transports et de la logistique.

Des attaques de toutes parts

Les attaques portent souvent sur de l’espionnage industriel et stratégique. Elles ont aussi en même temps un caractère financier avec demandes de rançons.

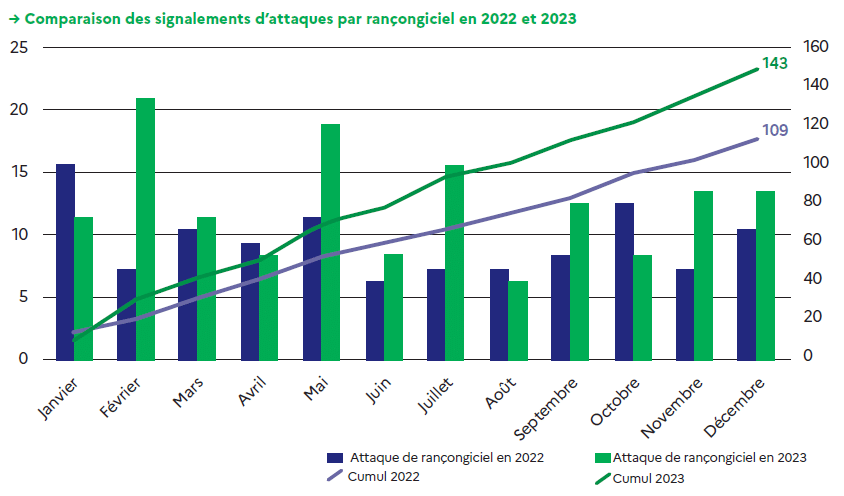

La hausse des demandes entre 2022 et 2023 est clairement visible sur le graphique. La hausse est de 30% sur 2 ans.

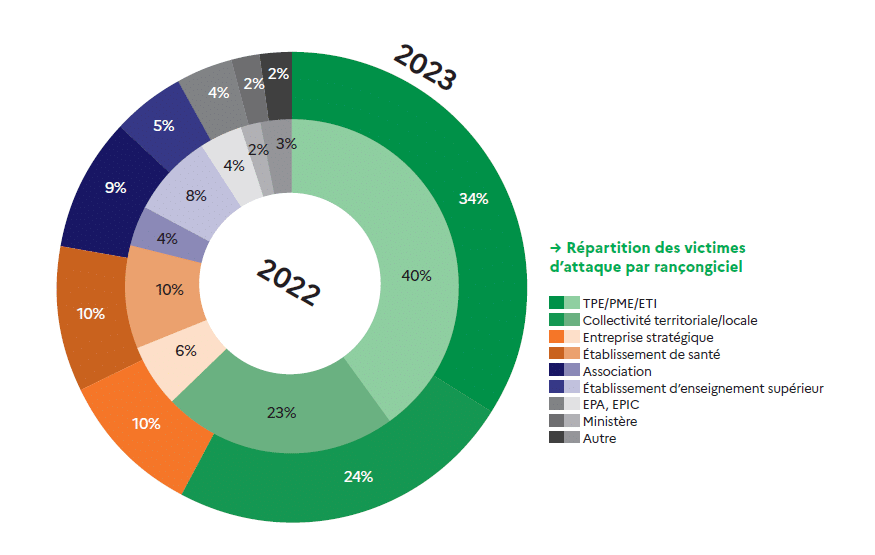

Le nombre d’attaques est en hausse est importante pour les collectivités territoriales qui sont maintenant très ciblées. Les collectivités c’est 24% des victime actuellement. Leur niveau de préparation est faible, l’importance de leurs donnée est forte.

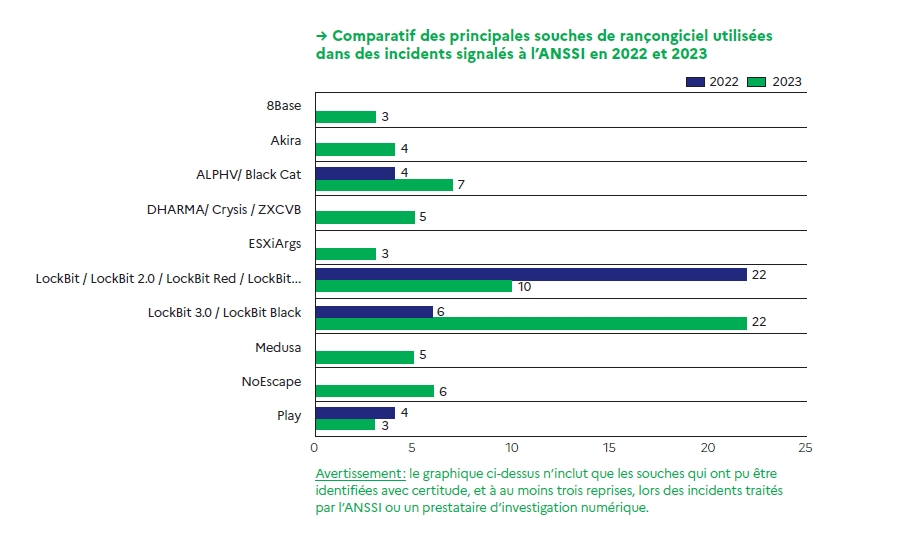

Les principales souches d’attaques utilisées évoluent avec les recompositions des groupes de cyber criminels. Lockbit et une source majeure qui dure dans le temps. Souvent les moyens à mettre en œuvre sont simples du fait que la cible est peu protégée.

Opérations de déstabilisation

La Russie est un important agent de déstabilisation au service de sa politique totalitaire. Les opérations les plus visibles sont les attaques par DDOS (Saturer un service de demandes pour la faire tomber).

Cette année, des activités potentielles de pré positionnement ont été détectées sur les systèmes d’information et opérationnels d’entités du secteur de l’énergie en Europe, en Amérique du Nord et en Asie . Les secteurs de l’énergie, des transports, de la logistique et des télécommunications sont toujours considérés comme particulièrement exposés à cette menace

Des attaques toujours plus furtives

Les criminels cherchent à utiliser des réseaux plus discrets. Les méthodes d’intrusions initiales sont discrètes et peuvent rester persistantes.

Les cyber criminels compromettent des routeurs ou des objets connectés pour les utiliser comme vecteur d’anonymisation.

En matière d’outillage, l’ANSSI remarque un recours croissant aux techniques dites de livingoff-the-land, qui consistent à exploiter des applications et des fonctionnalités déjà présentes sur le réseau compromis 14 plutôt que des outils spécifiques déployés par l’attaquant, afin d’éviter la levée d’alertes. Ainsi, les investigations sont rendues

plus complexes par la confusion entre les activités de l’attaquant et celles des utilisateurs légitimes.

Vos smartphones ciblés

Vos smartphones sont des cibles évidentes. Les moyens à mettre en œuvre sont plus complexes. C’est clairement des états offensifs en cyber attaques qui pilotent ces vecteurs.

Plusieurs solutions sont disponibles sur la marché. On peut penser à la société Israélienne NSO qui édite un logiciels dédié.

Dans le cadre de la guerre en Ukraine de nombreux cas ont été relevés d’usage de ce type d’attaques pour espionner les utilisateurs.

Des logiciels commerciaux passoires sécuritaires

Les grand éditeurs internationaux facilitent le travail des cyber criminel. Les logiciels les plus répandus sont des passoires sécuritaires. Chaque semaine une publications est faite sur les failles.

Dès la conception les enjeux de sécurité de sont pas pris en compte. Les tests ne sont pas assez poussés.

Les utilisateurs sont eux aussi imprudents et laisse trop de droits ouverts.

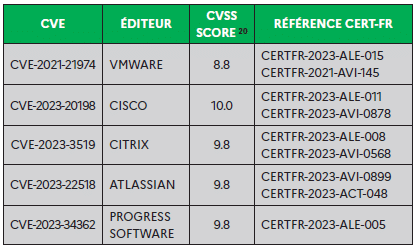

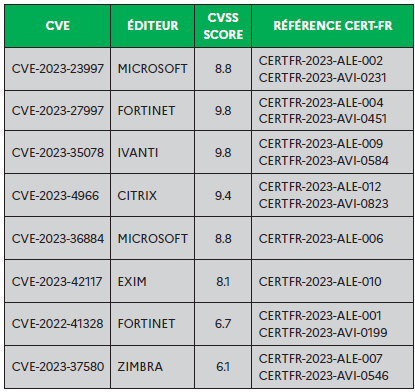

Ci-dessous la liste des incidents suivis par l’ANSSI.

Les logiciels de virtualisation sont des cibles prioritaires car une fois pénétrés l’attaque est pus discrète.

Les solution VPN qui offrent de la discrétion sont aussi très appréciées. Enfin les services de messagerie ave les échanges d ‘informations qu’ils permettent sont les troisièmes cibles favorites.

Exemple 1 :

Le 3 février 2023, l’ANSSI a pris connaissance d’une campagne d’attaques ciblant les hyperviseurs VMware ESXi dans le but d’y déployer un rançongiciel. Le service SLP, ayant fait l’objet de la publication de plusieurs correctifs ces dernières années (CVE-2020-3992 et CVE-2021-21974), a une nouvelle fois été visé dans le cadre de cette campagne. La première vague d’attaques consistait au chiffrement des fichiers de configuration des machines virtuelles, si bien qu’une méthode de restauration des disques de ces machines était possible.

Une seconde vague initiée le 8 février 2023 employait une méthode permettant le chiffrement d’un plus grand volume de données dans les fichiers de grande taille, rendant leur restauration plus compliquée, voire impossible. La vulnérabilité CVE-2021-21974 permet à un attaquant de réaliser une exécution de code arbitraire à distance. Les systèmes ciblés auraient été des hyperviseurs ESXi en version 6.x et antérieures à 6.7

Exemple 2 :

En mars, Microsoft a indiqué l’existence d’une vulnérabilité affectant diverses versions du produit Outlook pour Windows. La vulnérabilité, activement exploitée dans le cadre d’attaques ciblées, permet à un attaquant de récupérer le condensat Net- NTLMv2 24 sans intervention de l’utilisateur légitime [89, 90].

Un correctif a également été publié en mai pour une seconde vulnérabilité (CVE-2023-29324) qui permet de continuer à exploiter la vulnérabilité CVE-2023-23397 si le correctif de sécurité de mars 2023 pour les serveurs Microsoft Exchange n’a pas été appliqué

Source : Panorama de la cyber menace 2023

Ajouter commentaire